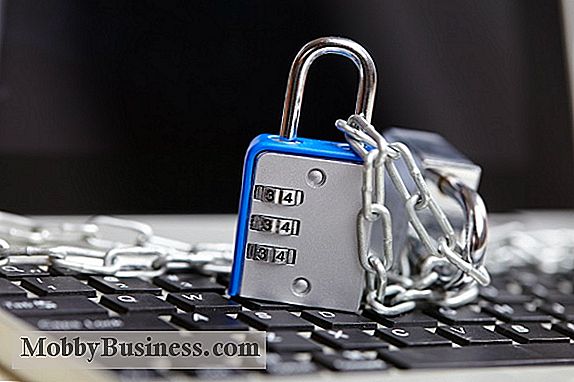

Cybersécurité pour les pigistes: Protéger les données de vos clients

La profession libérale à plein temps offre aux professionnels la possibilité de travailler à leur compte, de définir leurs propres horaires et de travailler régulièrement sur de nouveaux projets. Mais il y a un aspect de ce type de travail à distance que les freelancers et les entreprises négligent parfois: la cybersécurité.

"Les pigistes sont souvent chargés de développer des projets et de travailler sur des fichiers sur leurs propres ordinateurs sans les mêmes outils et politiques de sécurité. employé travaillant dans une grande entreprise [a] ", a déclaré Mohamad Ali, président et chef de la direction de Carbonite, un fournisseur de solutions de protection des données. "Cela met les pigistes dans une situation précaire, puisqu'ils sont habituellement laissés ... en protégeant [leurs propres] dossiers personnels et professionnels lorsqu'ils travaillent à la maison ou sur la route."

"C'est le même problème que le BYOD présente aux entreprises, "a ajouté Mike Walls, directeur général des opérations de sécurité et de l'analyse au fournisseur de solutions de sécurité EdgeWave. "Le personnel informatique a peu de visibilité sur la configuration ou la charge logicielle de l'ordinateur de l'employé, ce qui signifie qu'il risque d'exécuter un logiciel ou d'utiliser du matériel vulnérable aux attaques."

Même sans sécurité d'entreprise mesures de sauvegarde en place, il ya encore des choses que vous pouvez faire en tant que pigiste pour assurer la sécurité des données de vos clients. Voici quelques bonnes pratiques pour vous assurer de ne pas perdre, corrompre ou accorder un accès non autorisé à des informations sensibles par inadvertance.

Travaillez toujours à partir d'une connexion sécurisée

Les hotspots Wi-Fi publics sont parmi les principales sources de problèmes potentiels pour les personnes se connectant en dehors d'un réseau de bureau sécurisé. Si vous travaillez dans un espace public, comme un café, un aéroport ou un hôtel, attachez votre appareil intelligent à votre ordinateur portable ou utilisez votre propre modem ou hotspot, si possible, car ils sont plus sécurisés que les réseaux publics, Lysa Myers, un chercheur du fournisseur de logiciels de sécurité ESET.

Que vous utilisiez votre propre hotspot privé ou public, c'est une bonne idée de crypter autant de trafic que possible, a déclaré Myers. Vous pouvez router votre Internet via un réseau privé virtuel (VPN) et vous assurer que vous n'entrez des données sensibles que sur les sites utilisant le protocole HTTPS. Si vous pouvez l'aider, évitez de saisir ou d'accéder à vos données les plus sensibles, telles que des informations financières ou bancaires, pendant que vous êtes en public.

De plus, Myers vous conseille d'établir votre liste de réseaux Wi-Fi publics «fiables».

"Les pirates préfèrent utiliser les noms communs des hotspots publics pour configurer leurs propres réseaux à des fins d'écoute, afin que votre ordinateur se connecte automatiquement sans avoir à approuver la connexion", a déclaré Myers. . "De là, ils peuvent facilement accéder à vos données.Pour éviter cela, assurez-vous d'élaguer votre liste de réseaux" de confiance "avant de quitter la maison."

Gardez les logiciels et les systèmes d'exploitation à jour

Si vous installez la dernière version d'un programme, vous vous laissez vulnérable aux failles de sécurité éventuellement laissées ouvertes lors de l'itération précédente. Walls a conseillé à tous ceux qui travaillent à l'extérieur d'un réseau d'entreprise sécurisé de garder à jour leurs dispositifs personnels, leurs systèmes d'exploitation, leurs applications et leurs autres logiciels.

"Cette maintenance est préférable chez nous", ajoute Myers. "En plus de ralentir davantage votre connectivité en téléchargeant plusieurs mégaoctets de mises à jour [sur Wi-Fi public], les escrocs utilisent également de fausses mises à jour pour tenter de tromper les utilisateurs."

votre mot de passe fréquemment. Myers a rappelé aux pigistes de créer régulièrement de nouveaux mots de passe difficiles à deviner pour tous leurs programmes, comptes, réseaux personnels sans fil et appareils.

Investir dans une solution de sauvegarde

Vous utilisez probablement une solution de stockage dans le cloud telle que Google Drive ou Dropbox pour stocker, partager et synchroniser des fichiers pour des projets clients. Mais il existe une différence entre le stockage et la sauvegarde, et toute personne souhaitant conserver et gérer son travail en toute sécurité devrait envisager une solution de sauvegarde.

"Si vous utilisez le stockage cloud comme substitut à la sauvegarde, vous pouvez facilement perdre des données. suppression, écrasement ou simplement en oubliant de télécharger manuellement des fichiers avant ... un incident de sécurité survient ", a déclaré Ali. «Grâce à la sauvegarde dans le cloud, le logiciel sauvegarde en permanence et automatiquement tous les fichiers et données utilisateur, et analyse les changements en cours de route.Une véritable sauvegarde aide également à la gestion des versions, donc si vous remplacez un fichier, vous pouvez »

Ali a noté que les solutions de sauvegarde vous offrent également une confidentialité et une sécurité accrues, car vos fichiers sont cryptés. Il a ajouté que la sauvegarde sur le cloud rend plus facile la récupération de fichiers après une panne locale, comme un ordinateur portable endommagé ou volé.

"La restauration de fichiers est vraiment l'élément clé de la protection des ressources numériques. », A déclaré Ali.

Crypter et scanner vos données

En tant que pigiste, vous êtes techniquement un propriétaire d'entreprise indépendant. Par conséquent, vous devriez envisager de protéger vos appareils de travail comme le ferait une entreprise. Bien que vous ne puissiez pas vous permettre des solutions de sécurité d'entreprise haut de gamme, vous devez utiliser une solution de chiffrement pour sécuriser les informations sur votre appareil, a conseillé Michel Bechard, directeur des technologies du fournisseur de services Internet chez Comodo.

"Le moyen le plus sûr de protéger les données des clients est de crypter de bout en bout", a déclaré Bechard. "De cette façon, même si le transit réseau a été compromis ... les données seraient rendues inutilisables si elles étaient volées ou piratées."

Wall a accepté, ajoutant que tous les fichiers téléchargés depuis des emails ou téléchargés à partir de clés USB devraient être scanné avec un logiciel antivirus pour exclure toute menace de sécurité

Pour une comparaison côte-à-côte du meilleur logiciel de chiffrement, visitez le site Web de Top News de Mobby Business

Demandez aux clients d'accéder aux ressources

LiquidPlanner: Meilleur logiciel de gestion de projet pour les grandes équipes

Après avoir mené des recherches approfondies, nous recommandons LiquidPlanner comme la meilleure solution de gestion de projet de 2018 pour les grandes équipes Nous avons choisi LiquidPlanner parmi des dizaines de solutions de gestion de projet. . Pourquoi LiquidPlanner? LiquidPlanner est de loin la solution de gestion de projets en ligne la plus puissante et la plus complète du marché.

10 Façons de créer un profil LinkedIn parfait

Si vous essayez de faire bonne impression auprès de futurs employeurs ou de clients et clients potentiels, il est important que votre profil LinkedIn se démarque. Lors de la création d'une page LinkedIn, il est essentiel de Isobel Tetchner, responsable marketing de la société de médias sociaux Link Humans, a déclaré qu'un profil LinkedIn n'est pas seulement un simple résumé, mais plutôt un lieu de travail pour les professionnels.